Este simulacro de phishing fue completamente anónimo y P&G no registró ni revisó su nombre/correo electrónico. Estos mensajes de correo electrónico a modo de simulacro ofrecen una experiencia segura y práctica sobre cómo son los mensajes de correo electrónico de phishing y, al mismo tiempo, proporcionan entrenamiento adicional sobre cómo identificarlos en el futuro. Esté atento a las oportunidades de capacitación adicional que la Capacitación en ciberseguridad (noreply-security@pg.com) le enviará por correo electrónico.

Si sospecha que un mensaje de correo electrónico es fraudulento, reenvíelo inmediatamente a secinrep.im@pg.com y después elimínelo. NO haga clic en los enlaces y no abra ningún archivo adjunto del mensaje de correo electrónico sospechoso.

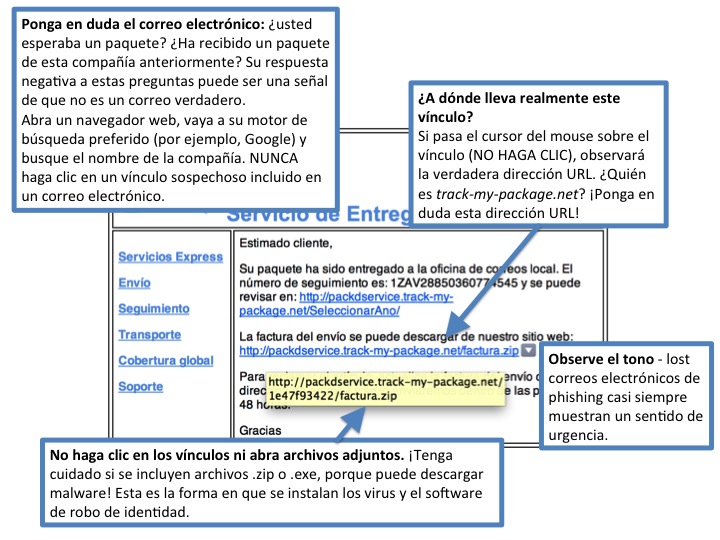

Reconozca los indicadores y ejemplos de mensajes de correo electrónico de phishing que se presentan en el siguiente ejemplo.

- Incluye errores de gramática y de ortografía: las compañías legítimas se aseguran de que el contenido que envían sea correcto./li>

- Utiliza una amenaza como medio para incitarlo a realizar una acción, por ejemplo, si no proporciona información personal, se cerrará o suspenderá su cuenta; si no responde a tiempo, se devolverá un paquete al remitente; o si no realiza un pago, se le notificará al banco, entre otras.

- Incluye enlaces dentro del mensaje de correo electrónico que pueden parecer válidos, pero cuando coloca el mouse sobre los enlaces sin hacer clic puede ver hacia dónde lo dirigen realmente. Analice el enlace subyacente, no el enlace en el que hará clic. Siempre puede buscar en Google el nombre de la compañía para encontrar su dirección de URL, número de teléfono o información de contacto adicional reales.

- Solicita información personal: las compañías legítimas no solicitan información personal por mensaje de correo electrónico.

- Se dirige a usted como el “cliente”: las compañías legítimas suelen saber quién es usted y lo identificarán por su nombre.